1)تغییر پورت های حیاتی

معمولا اکثر حملات سایبری از طریق پورت های پیش فرض صورت می گیرد.به طور مثال زمانی که یک مهاجم قصد حمله داشته باشد اولین کاری که خواهد کرد اسکن کردن پورت های آن مجموعه و شناسایی پروتکل ها و پورت های باز است.بنابراین اولین و مهمترین قدم در مقابله با حملات تغییر پورت های معمول به پورت های غیرمتعارف است.در مراکز تلفن متن باز مراقب پروتکل های زیر باشید:

- SIP 5060

- IAX 4569

- RTP 10000-20000

- SSH 22

- HTTPS 443

- TFTP 69

- AMI 5038

2)پیکربندی IPTabless لینوکس

با استفاده از فایروال لینوکس می توانیم ترافیک ورودی و خروجی سرور خود را کنترل نمایید.ممکن است کار با IP Tables برای شما سخت باشد.به طور مثال می توانید از واسط کاربری Webmin استفاده کنید.

اگر از الستیکس استفاده می کنید نگران دشواری تنظیمات IP Tables نباشید زیرا الستیکس زیباترین و راحت ترین رابط کاربری این فایروال را دارد!

IP Tables لینوکس یکی از قدرتمند ترین فایروال های دنیا است. بهتر است بدانید Kerio

Control،Mikrotik و … از IP Tables لینوکس استفاده می کنند.

3)جلوگیری از Login های متعدد و غیر مجاز با استفاده از Fail2Ban

با توجه به مقاله پیشین یکی از روش های حمله، Brute Force یا حدس زدن رمز است. برای جلوگیری از این حمله می توانیم از نرم افزار متن باز Fail2ban جهت جلوگیری از ورودهای اشتباه و متعدد استفاده کنیم.

با توجه به مقاله پیشین یکی از روش های حمله، Brute Force یا حدس زدن رمز است. برای جلوگیری از این حمله می توانیم از نرم افزار متن باز Fail2ban جهت جلوگیری از ورودهای اشتباه و متعدد استفاده کنیم.

به طور مثال اگر کسی بیش از سه بار رمز اشتباه وارد کرد برای 2 ساعت IP او مسدود می گردد.

4)استفاده از گواهینامه جهت تصدیق هویت(TLS)

یکی از مهم ترین روش های جلوگیری از حملات سایبری استفاده از کلید رمزنگاری در شبکه است. این کلید به دو صورت متقارن و نامتقارن جهت امنیت پروتکل SIP با شماره پورت 5061 در شبکه توزیع و مورد استفاده کلاینت ها قرار می گیرد.به این صورت که کلید ها به هر کلاینت داده می شود و هر کلاینت در صورتی که گواهینامه مجاز را داشته باشد اجازه رجیستر شدن روی سرور را خواهد داشت.

یکی از مهم ترین روش های جلوگیری از حملات سایبری استفاده از کلید رمزنگاری در شبکه است. این کلید به دو صورت متقارن و نامتقارن جهت امنیت پروتکل SIP با شماره پورت 5061 در شبکه توزیع و مورد استفاده کلاینت ها قرار می گیرد.به این صورت که کلید ها به هر کلاینت داده می شود و هر کلاینت در صورتی که گواهینامه مجاز را داشته باشد اجازه رجیستر شدن روی سرور را خواهد داشت.

نحوه کار TLS به این صورت است که سرور گواهینامه مجاز را تولید و در اختیار کلاینت ها قرار می دهد.

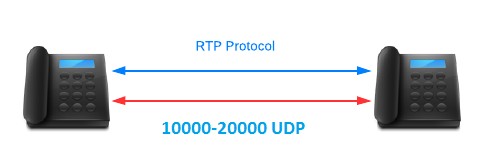

5)استفاده از SRTP/ZRTP جهت رمزنگاری صدا

پروتکل RTP به صورت پیش فرض بدون رمزنگاری و قابل شنود است.فرض کنید شما در یک سازمانی هستید که امنیت در مکالمات شما بسیار با اهمیت است. بنابراین نیاز به Encryption صدای ارسالی و دریافتی خواهید شد. جهت رمزنگاری صدای انتقالی می توانید پروتکل RTP را با SRTP/ZRTP رمز و غیرقابل شنود کنید.

6)محدودیت برقراری تعداد کانال های خروجی

برای کانال های خروجی خود محدودیت تماس همزمانی قرار دهید. مثلا اگر چندین خط آنالوگ یا لینک ایوان دارید،به طور مثال فقط مجوز 5 تماس همزمان را به ترانک های خروجی دهید. با این کار حتی اگر هک شوید خسارت مالی کمتری خواهید خورد. بهتر است تمام جوانب را درنظر بگیرید، هیچ گاه نمیتوان امنیت را صد در صد برقرار کرد!

ضمنا فراموش نکنید ممکن است مهاجم با استفاده از حملات مهندسی اجتماعی تنها مشخصات رجیستر شدن روی سرور را داشته باشد، بنابراین این راه حل در این شرایط نیز اهمیت دارد.

7)محدودیت زمانی مکالمه و پایان ساعت کاری

به طور مثال اگر ساعت کاری شما 17:00 تمام می شود،بنابراین بعد از این ساعت که هیچ کارمندی در شرکت حضور ندارد نیازی نیست هم چنان خطوط خروجی شما در دسترس باشد.شما می توانید برای تماس های خروجی ساعت تعریف کنید و بعد از ساعت تعیین شده ترانک های خروجی را از دسترس خارج کنید. با این کار مهاجم در ساعات غیر اداری سازمان شما امکان برقراری تماس و سو استفاده نخواهد داشت.

برای مدت زمان مکالمات نیز سقف قرار دهید،فرض کنید مهاجم اطلاعات اهراز هویت یک داخلی یا یک ترانک را دارد اگر مکالمه مهاجم بعد از سه دقیقه قطع شود نمی تواند خطوط شما را بفروشد زیرا برای مشتری محدودیت تماس ممکن است خوشایند نباشد. بنابراین این نکات کوچک کمک بزرگی به شما می کنند.

8)محدودیت رجیستر برای یک رنج IP خاص

غیر از IP Tables که می توانستیم به صورت تفکیک شده محدودیت های زیادی را برای کنترل ترافیک ورودی و خروجی داشته باشیم، می توانیم از دو پارامتر Permit و Deny در تنظیمات داخلی ها استفاده کنیم. البته این دو پارامتر در مراکز مبتنی بر استریسک است.

با استفاده از این دو پارامتر می توانیم برای رجیستر شدن داخلی X روی سرور محدودیت رنج یا IP تعریف کنیم.

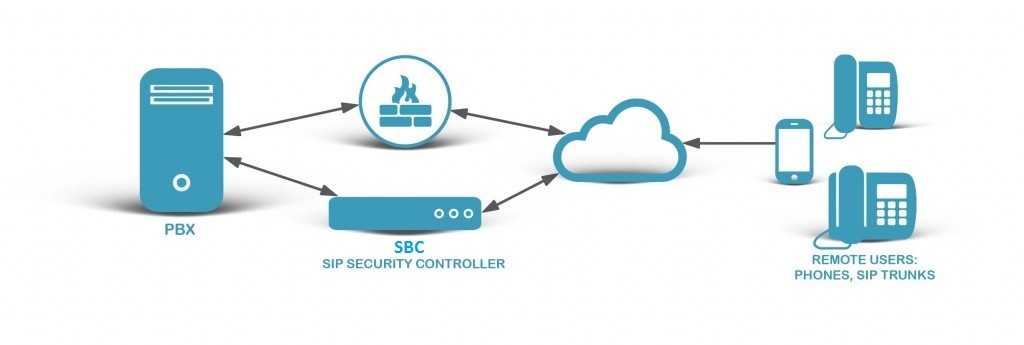

9)استفاده از فایروال های سخت افزاری / SBC

بهترین روش جهت برقراری امنیت در ویپ استفاده از فایروال سخت افزاری جهت کنترل تمام ترافیک ورودی و خروجی و هم چنین استفاده از SBC جهت کنترل بیشتر روی پکت های Voice است.شما در SBC ها می توانید پکت های RTP و SIP را کنترل و رمز نگاری کنید، از حملات سایبری مثل DOS/DDOS محافظت کنید و هم چنین دسترسی مستقیم به سرور را محدود و یا به صورت کلی از دید کاربران پنهان کنید.

بهترین روش جهت برقراری امنیت در ویپ استفاده از فایروال سخت افزاری جهت کنترل تمام ترافیک ورودی و خروجی و هم چنین استفاده از SBC جهت کنترل بیشتر روی پکت های Voice است.شما در SBC ها می توانید پکت های RTP و SIP را کنترل و رمز نگاری کنید، از حملات سایبری مثل DOS/DDOS محافظت کنید و هم چنین دسترسی مستقیم به سرور را محدود و یا به صورت کلی از دید کاربران پنهان کنید.

شرکت های مختلفی هم چون سنگوما ، الستیکس و نیوراک هستند که SBC یکی از محصولات تخصصی آن ها است. البته فایروال های معروفی هم چون Fortigate،Cisco،Juniper،Cyberoam و … هستند که توانایی کنترل پکت های صدا را نیز دارند.

10)استفاده از نام کاربری و رمز عبور غیر متعارف و ترکیبی

یکی از ساده ترین راه های حملات سایبری استفاده از رمز های متعارف است.به طور مثال در حمله Brute Force مهاجم با استفاده از رمز های ساده و متعارف مثل 123456،admin،000000 و… و هم چنین تاریخ تولد ، شماره پرسنلی و رمزهای مشابه که امکان حدس زدن وجود دارد سعی در ورود غیرمجاز می کند. بنابراین همیشه سعی کنید از رمزهای ترکیبی اعداد،کاراکتر و حروف بزرگ و کوچک استفاده کنید.حتی اگر فایل Hash چنین رمزهایی به دست مهاجم افتد امکان رمزگشایی وجود ندارد و اگر هم وجود داشته باشد ممکن است سال ها طول بکشد!

11)عدم Publish کردن سرور در اینترنت

اگر می خواهید سرور خود را در فضای اینترنت عمومی کنید بهتر است یکی از موارد فایروال سخت افزاری،SBC یا IPTables را مورد استفاده قرار دهید و روی سرور مستقیما IP وارد نکنید. البته معمولا در لبه شبکه یک روتر یا یک فایروال قرار می گیرد اما در صورتی که هرکدام به درستی کانفیگ نشوند در کمترین زمان مورد حمله قرار خواهید گرفت. در پروژه هایی که نیاز دارید داخلی ها از بیرون روی سرور رجیستر شوند می توانید از VPN یا SBC جهت ارتباطی امن استفاده کنید.

12)جلوگیری از درخواست ها ناشناس پروتکل سیپ

در سیستم تلفنی استریسک همه درخواست های ناشناس پروتکل سیپ و هم چنین درخواست کابران مهمان در مسیر ورودی سرور به سمت کانتکس پیش فرض قبول می شود. جهت جلوگیری از این موارد دو پارامتر allow sip guests و allow anonymous inbound sip calls را در حالت No قرار دهید.

در سیستم تلفنی استریسک همه درخواست های ناشناس پروتکل سیپ و هم چنین درخواست کابران مهمان در مسیر ورودی سرور به سمت کانتکس پیش فرض قبول می شود. جهت جلوگیری از این موارد دو پارامتر allow sip guests و allow anonymous inbound sip calls را در حالت No قرار دهید.

13)استفاده از پورت ناکینگ

پورت ناکینگ یک مکانیزم شرط گذاری جهت برقراری،همانند درب زدن رمزی است.فرض کنید سرور شما روی اینترنت است و تمام پورت های آن را بست اید. بنابراین درر چنین شرایطی نه خود شما و نه هیچ کس دیگری قادر به نفوذ در سرور نخواهد بود. برای دسترسی به سرور باید یک شرط قرار دهید به طور مثالی اگر شخصی 2 بار با فاصله یک دقیقه پکتی با سایز 50 بایت ارسال کند پورت های از پیش تعیین شده به سمت نرم افزار داخلی شبکه باز و دسترسی از بیرون میسر خواهد شد.

پورت ناکینگ یک مکانیزم شرط گذاری جهت برقراری،همانند درب زدن رمزی است.فرض کنید سرور شما روی اینترنت است و تمام پورت های آن را بست اید. بنابراین درر چنین شرایطی نه خود شما و نه هیچ کس دیگری قادر به نفوذ در سرور نخواهد بود. برای دسترسی به سرور باید یک شرط قرار دهید به طور مثالی اگر شخصی 2 بار با فاصله یک دقیقه پکتی با سایز 50 بایت ارسال کند پورت های از پیش تعیین شده به سمت نرم افزار داخلی شبکه باز و دسترسی از بیرون میسر خواهد شد.

14)مانیتورینگ سرور

معمولا بعد از اجرای یک پروژه ویپ غیر از مواقعی که سرور به مشکل میخورد هیچ توجهی به آن نمی شود! یکی از موارد مهم در پیشگیری از حمله مانیتور کردن لاگ های امنیتی سرور است.با این روش می توانید IP هایی که به صورت ناشناس قصد ورود به سرور شما را داشتند بلاک کنید.حواستان به محتوای فایل های /var/log/secure(آدرس IP افرادی که ssh زده اند) و /var/log/audit/audit.log (ورود های موفق و ناموفق وب)

15)بستن رنج IP های کشورهای خارجی

اکثر حملات سایبری در ویپ از کشورهای خارجی هستند.یکی از بهترین روش های پیشگیری از حملات سایبری بستن رنج IP های کشورهای خارجی است. به طور مثال مثال می توانید رنج IP اسراییل،غزه،کوبا و … را ببندید.

16)گذاشتن رمز برای تماس های خروجی

جهت امنیت بیشتر تماس های خارجی می توانید برای آن رمز قرار دهید. با قرار دادن رمز در مسیر تماس های خروجی، کاربر ابتدا رمز را وارد سپس اقدام به تماس خواهد کرد. بدیهی است که مهاجم در صورت نداشتن رمز عبور قادر به سو استفاده نخواهد بود.

17) فعال کردن گزینه alwaysauthreject

در صورتی که در فایل sip_general_custom.conf پارامتر alwaysauthreject را تایپ و برابر yes قرار دهید، زمانی که مهاجم قصد رجیستر شدن دارد در هر دو صورت رمز و نام کاربری اشتباه Response یکسان دریافت می کند و هنگام Bruteforce متوجه نمی شود که نام کاربری یا رمز عبور اشتباه است. بنابراین کار مهاجم دشوارتر خواهد شد.

نتیجه گیری:

در این قسمت از این مقاله شما با کلیات چگونگی مقابله با حملات ویپ و روش های امن کردن مراکز تلفن متن باز آشنا شدید. در مقالات بعدی به صورت عملی روش کانفیگ هر یک از موارد گفته شده آموزش خواهد داده شد.

راهنمای نحوه رجیستر کردن تلفن پلیکام سری VVX

راهنمای نحوه رجیستر کردن تلفن پلیکام سری VVX

نحوه Reset Factory دستگاه ویدیو کنفرانس Cisco EX90

نحوه Reset Factory دستگاه ویدیو کنفرانس Cisco EX90

راهنمای رجیستر کردن سیپ فون مخابرات بر روی ایزابل

راهنمای رجیستر کردن سیپ فون مخابرات بر روی ایزابل

راهنمای نحوه اضافه کردن Ring Tone به تلفن های سیسکو مدل 8851

راهنمای نحوه اضافه کردن Ring Tone به تلفن های سیسکو مدل 8851

نحوه رجیستر کردن تلفن Yealink W59R بر روی Deck W80DM

نحوه رجیستر کردن تلفن Yealink W59R بر روی Deck W80DM

راهنمای نحوه رجیستر کردن تلفن آی پی Mitel 5330e روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آی پی Mitel 5330e روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آسترا 6731i بر روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آسترا 6731i بر روی مرکز تماس ایزابل

![معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]](https://kavatelecom.com/blog/wp-content/uploads/2021/05/post-7476-200x105.jpg) معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]

معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]

آموزش اجرای سیپ ترانک آسیاتک با روتر سیسکو و ترانک بین cucm و استریسک

آموزش اجرای سیپ ترانک آسیاتک با روتر سیسکو و ترانک بین cucm و استریسک

انتقال خط گیتوی گرند استریم 502-HT-503 به چه صورت است؟

انتقال خط گیتوی گرند استریم 502-HT-503 به چه صورت است؟

علت محبوبیت Skype for business چیست؟

علت محبوبیت Skype for business چیست؟  طریقه تنظیم Cisco Router 2800 برای اتصال E1(PRI) مخابرات و Trunk آن با Asterisk چگونه است؟

طریقه تنظیم Cisco Router 2800 برای اتصال E1(PRI) مخابرات و Trunk آن با Asterisk چگونه است؟  برقراری ارتباط بین سانترال Panasonic ، روتر Cisco و Asterisk به وسیله Trunk E1 چگونه است؟

برقراری ارتباط بین سانترال Panasonic ، روتر Cisco و Asterisk به وسیله Trunk E1 چگونه است؟  چه پورت هایی در سیستم های تلفنی آنالوگ استفاده می شوند؟ آشنایی کامل با FXO و FXS

چه پورت هایی در سیستم های تلفنی آنالوگ استفاده می شوند؟ آشنایی کامل با FXO و FXS  آسترالینک PRO 160 چیست؟

آسترالینک PRO 160 چیست؟  معرفی 10 سافت فون رایگان SIP

معرفی 10 سافت فون رایگان SIP  چگونه کاربران سیستم تلفنی خود را ارزیابی نمایید؟

چگونه کاربران سیستم تلفنی خود را ارزیابی نمایید؟

واقعا دستتون درد نکنه خیلی خیلی مفید بود

ممنون

ممنون از توجه شما . به زودی مقالات بعدی منتشر خواهدشد.