راهنمای پیکربندی دیوار آتش الستیکس(Firewall Rules)

همان طور که در مقاله پیشین گفته شد،الستیکس یکی از بهترین پوسته های IP Tables لینوکس را دارد. بنابراین در این آموزش ما با یک محیط کاربرپسند و بسیار ساده کار خواهیم کرد.در این آموزش شما با نحوه پیکربندی فایروال الستیکس ورژن 4 آشنا خواهید شد.

نکته:نحوه پیکربندی در تمام ورژن های الستیکس همانند هم هستند.

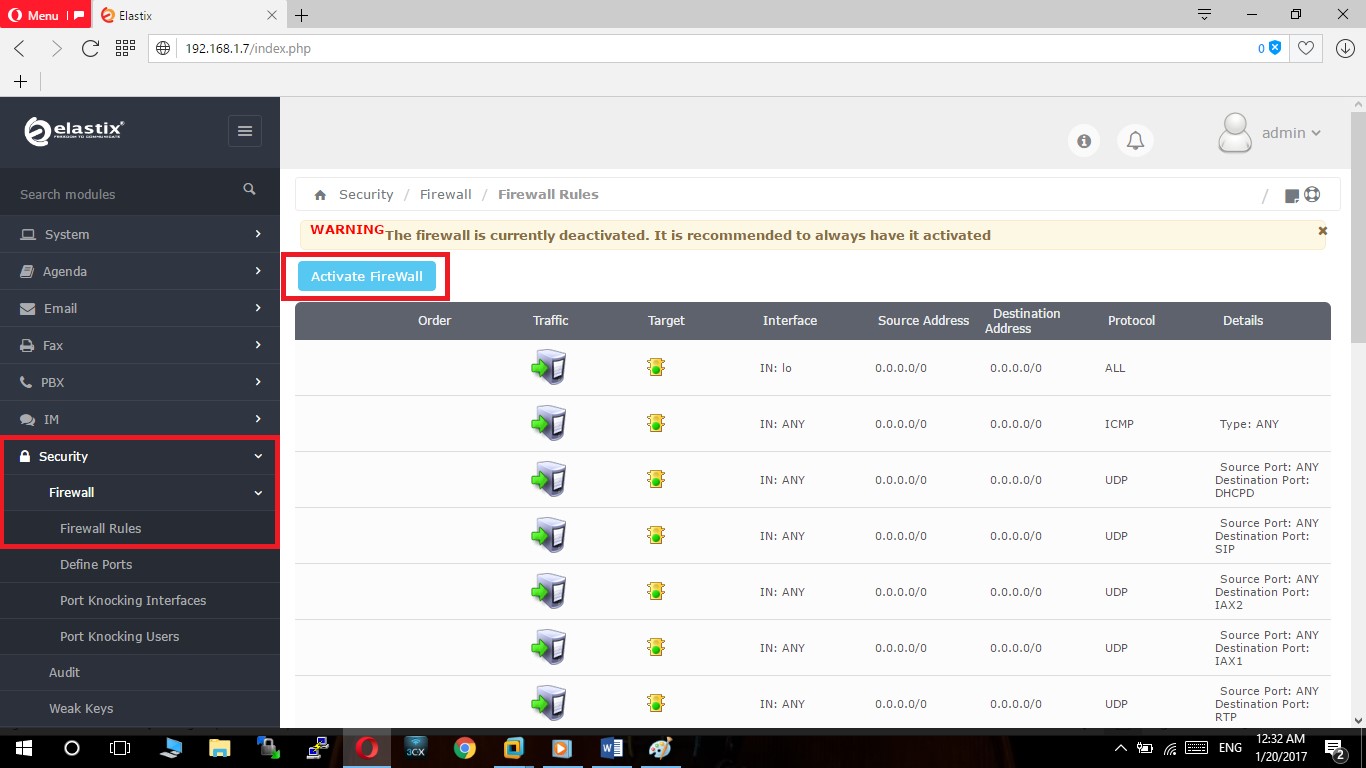

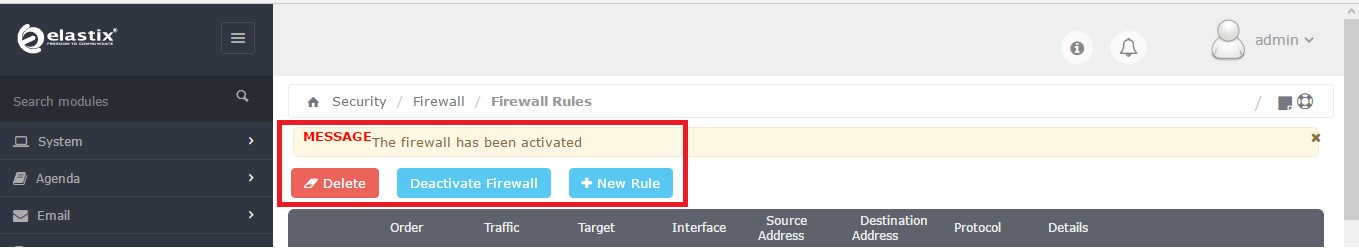

ابتدا وارد واسط کاربری الستیکس شوید و در تب Security گزینه Firewall را انتخاب کنید.اولین نکته در پیاده سازی دیوار آتش الستیکس این است که به صورت پیش فرض این دیوار آتش غیر فعال است.بنابراین در اولین قدم گزینه Activate Firewall را انتخاب کنید.

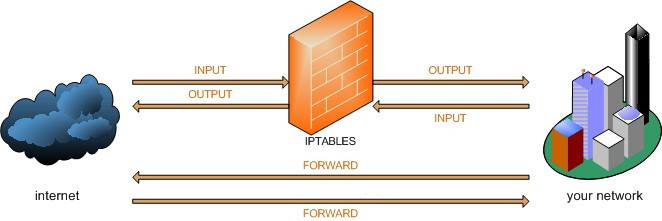

انواع قوانین(Rule) در دیوار آتش الستیکس :

Input : ترافیک ورودی به خود سرور

Output: ترافیک خروجی از خود سرور

Forward: ترافیک های ورودی و خروجی که از بیرون به داخل شبکه و هم چنین از داخل به بیرون شبکه منتقل می شود.در واقع این ترافیک ها از سرور عبور می کنند.

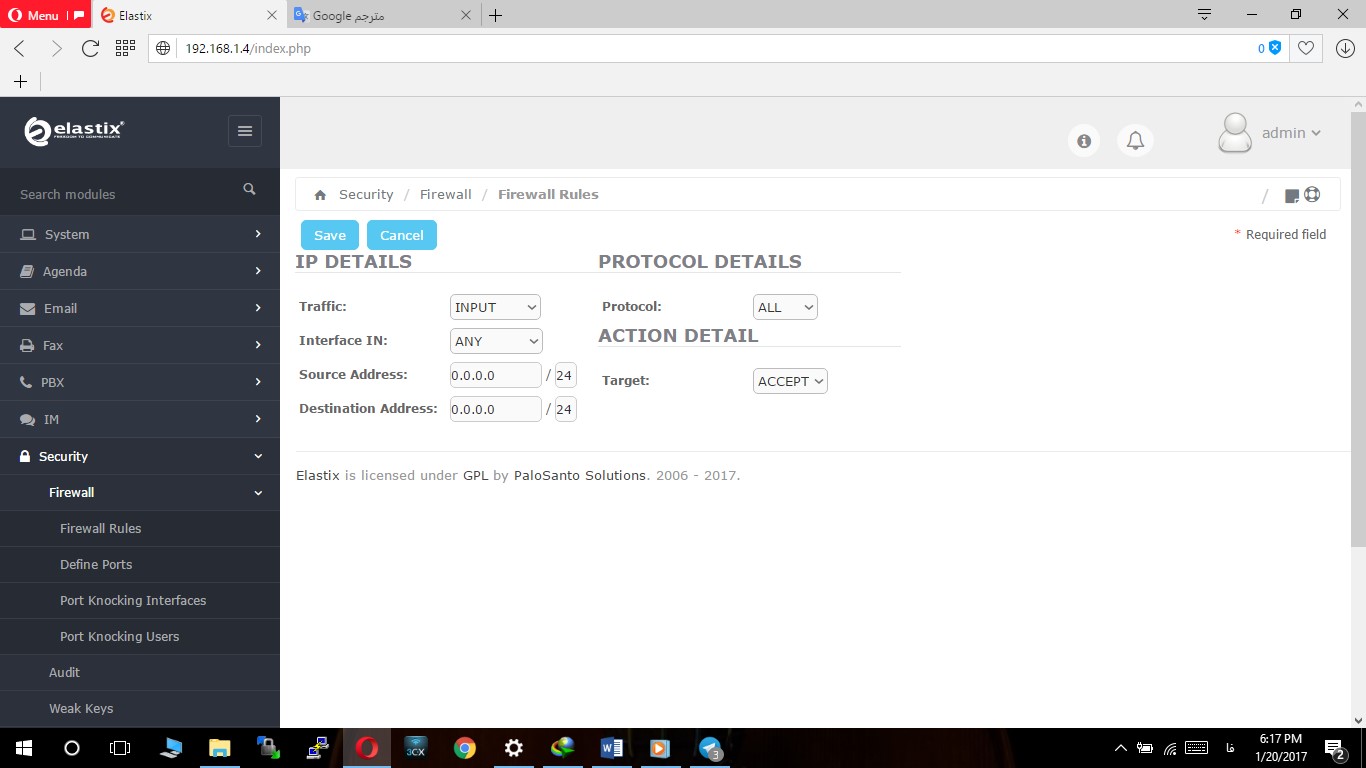

به تصویر زیر دقت کنید :

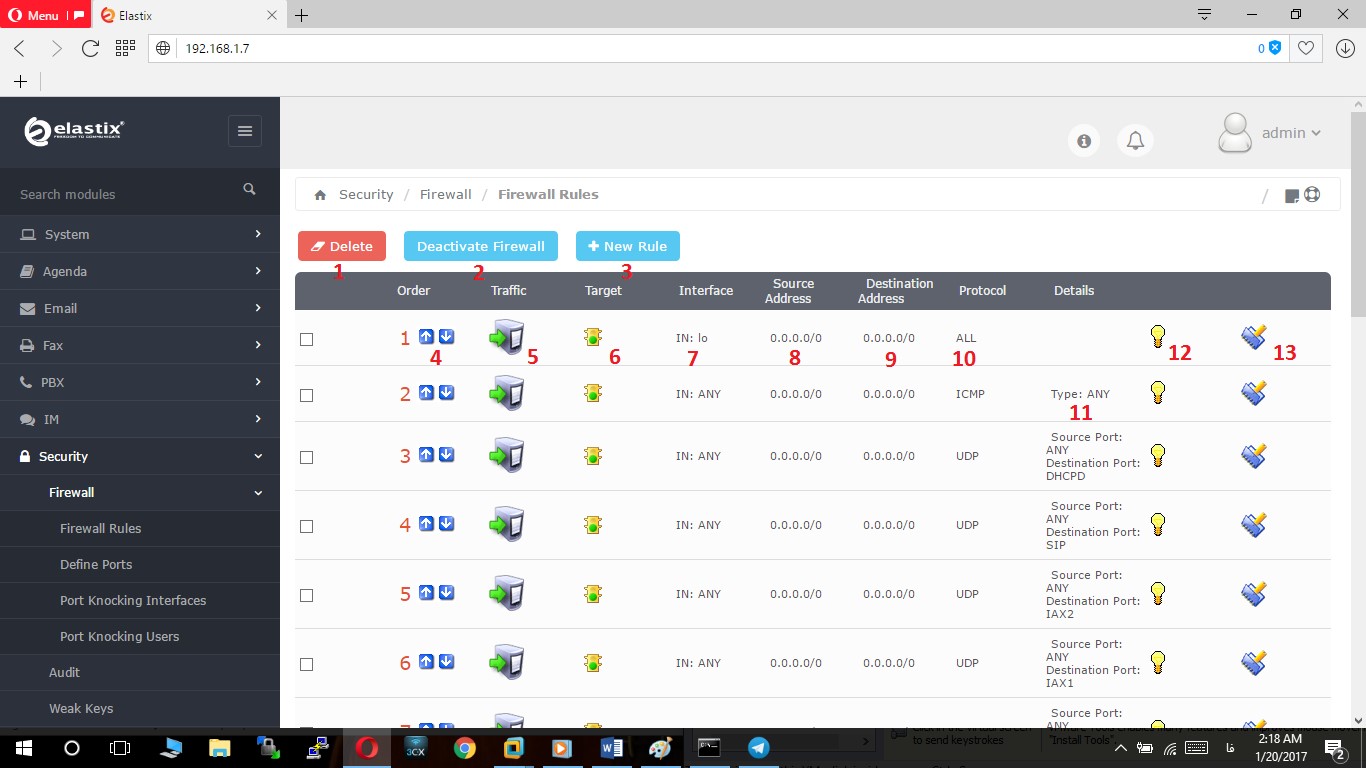

قوانین تمامی دیوارهای آتش از بالا به پایین اجرا می شوند. بنابراین در الستیکس نیز اولویت اجرا از بالاترین قانون است.به صورت پیش فرض در الستیکس قوانینی برای پروتکل هایی نظیر SIP,RTP,IAX2,HTTPS,HTTP و … ساخته شده است که همگی در حالت Accept هستند.و دو قانون آخر با ترافیک های Input و Forward در حالت Reject هستند.همان طور که پیشتر گفته شد در دیوار آتش قوانین از بالا به پایین اجرا می شوند، با توجه به دو قانون آخر اگر پکتی درحال عبور بود و شرایطش مطابق با هیچ قانونی نبود در نهایت Reject می شود.

بررسی اجمالی گزینه های دیوار آتش :

- Delete : حذف قوانین ایجاد شده

- Deactivate Firewall : غیر فعال کردن دیوار آتش

- New Rule : ساخت یک قانون جدید

- Order : بالا و پایین بردن قوانین

- Traffic : نوع قانون(Input،Output،Forward)

- Target : رد یا قبول کردن ترافیک

- Interface : انتخاب کارت شبکه

- Source Address : آدرس آی پی مبدا

- Destination Address : آدرس آی پی مقصد

- Protocol : TCP یا UDP

- Details : جزییات قوانین

- Active Or Deactive : فعال یا غیر فعال بودن قوانین

- Edit : ویرایش قوانین

چگونه یک قانون جدید بسازیم ؟

برای ساخت یک قانون جدید،ابتدا روی گزینه New Rule کلیک کنید تا صفحه جدید بازگردد.

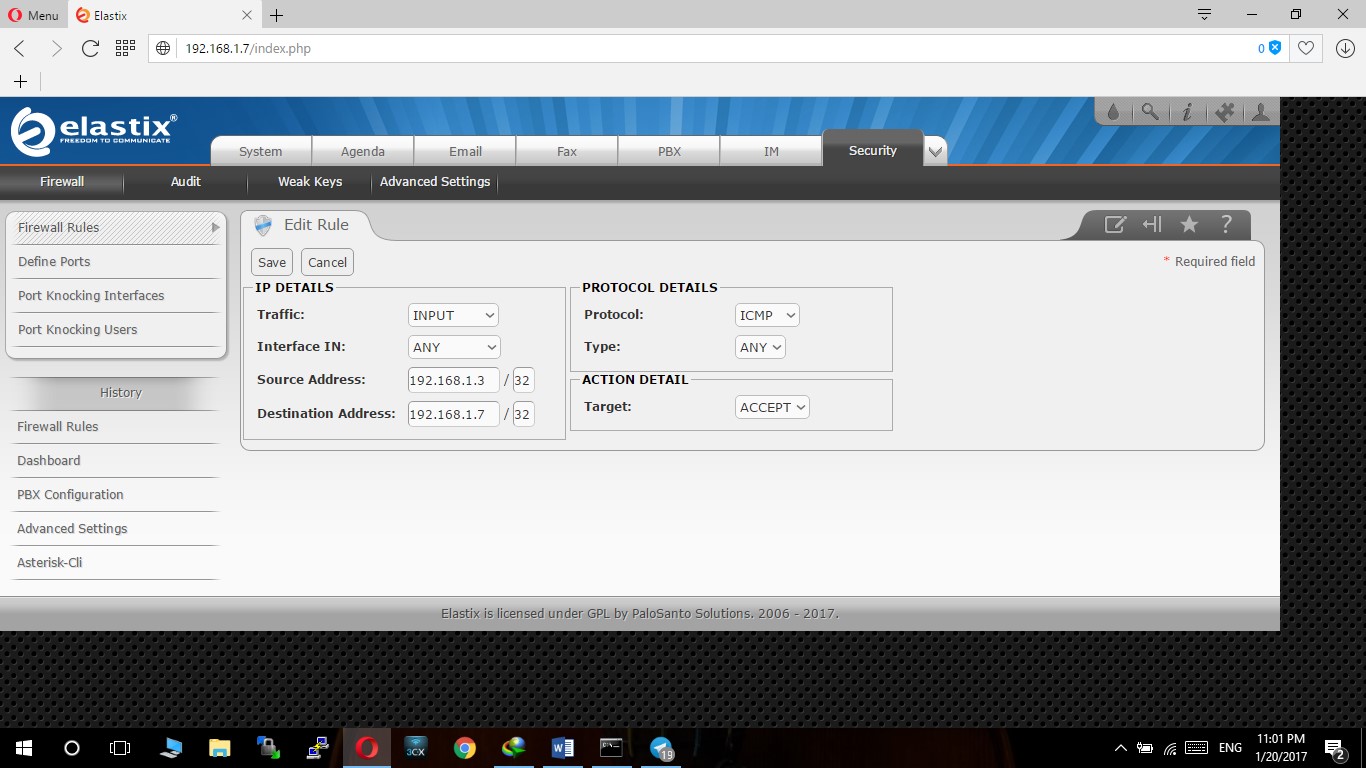

با اجرای یک سناریو نحوه پیکربندی این دیوارآتش را آموزش خواهیم داد. فرض کنید می خواهیم دسترسی ICMP را تنها برای یک IP باز بگذاریم و در غیر اینصورت بقیه IP ها Reject شوند.

در این مثال IP مبدا 192.168.1.3 و IP مقصد که منظور خود سرور است 192.168.1.7 است.پروتکل ICMP برای تمام Interface ها و پروتکل های UDP و TCP برای ترافیک Input در حالت Accept است.بنابراین فقط مبدا 192.168.1.3 می تواند سرور را پینگ کند.

در این فایروال سه نوع Target داریم :

- Accept

- Drop

- Reject

نکته: تفاوت Drop و Reject در این است که هنگامی که بسته ای Reject شود یک پیغام برگشت ارسال می کند اما در صورتی که Drop شود هیچ پیغام برگشتی نخواهد داشت.

در صورتی که به هر دلیلی دسترسی شما به سرور مسدود شد،در شل لینوکس از کامند زیر جهت متوقف کردن سرویس IPtables استفاده کنید و سپس پیکربندی خود را بررسی کنید.

(service iptables stop (CentOS 5,6 #

(systemctl stop iptables (CentOS7 #

نتیجه گیری : با استفاده از این ماژول شما می توانید ده ها رول جهت امنیت سرور خود تعریف کنید.همان طور که می دانید امنیت یک موضوع نسبی است و هیچ گاه نمی توانیم امنیت را به صورت صد در صد برقرار کنیم و تنها می توانیم کار مهاجم را سخت کنیم. بنابراین حتی اگر بهترین دیوارهای آتش را داشته باشیم باید همیشه آماده حمله مهاجمان سایبری باشیم.

راهنمای نحوه رجیستر کردن تلفن پلیکام سری VVX

راهنمای نحوه رجیستر کردن تلفن پلیکام سری VVX

نحوه Reset Factory دستگاه ویدیو کنفرانس Cisco EX90

نحوه Reset Factory دستگاه ویدیو کنفرانس Cisco EX90

راهنمای رجیستر کردن سیپ فون مخابرات بر روی ایزابل

راهنمای رجیستر کردن سیپ فون مخابرات بر روی ایزابل

راهنمای نحوه اضافه کردن Ring Tone به تلفن های سیسکو مدل 8851

راهنمای نحوه اضافه کردن Ring Tone به تلفن های سیسکو مدل 8851

نحوه رجیستر کردن تلفن Yealink W59R بر روی Deck W80DM

نحوه رجیستر کردن تلفن Yealink W59R بر روی Deck W80DM

راهنمای نحوه رجیستر کردن تلفن آی پی Mitel 5330e روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آی پی Mitel 5330e روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آسترا 6731i بر روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آسترا 6731i بر روی مرکز تماس ایزابل

![معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]](https://kavatelecom.com/blog/wp-content/uploads/2021/05/post-7476-200x105.jpg) معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]

معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]

آموزش اجرای سیپ ترانک آسیاتک با روتر سیسکو و ترانک بین cucm و استریسک

آموزش اجرای سیپ ترانک آسیاتک با روتر سیسکو و ترانک بین cucm و استریسک

انتقال خط گیتوی گرند استریم 502-HT-503 به چه صورت است؟

انتقال خط گیتوی گرند استریم 502-HT-503 به چه صورت است؟

علت محبوبیت Skype for business چیست؟

علت محبوبیت Skype for business چیست؟  طریقه تنظیم Cisco Router 2800 برای اتصال E1(PRI) مخابرات و Trunk آن با Asterisk چگونه است؟

طریقه تنظیم Cisco Router 2800 برای اتصال E1(PRI) مخابرات و Trunk آن با Asterisk چگونه است؟  برقراری ارتباط بین سانترال Panasonic ، روتر Cisco و Asterisk به وسیله Trunk E1 چگونه است؟

برقراری ارتباط بین سانترال Panasonic ، روتر Cisco و Asterisk به وسیله Trunk E1 چگونه است؟  چه پورت هایی در سیستم های تلفنی آنالوگ استفاده می شوند؟ آشنایی کامل با FXO و FXS

چه پورت هایی در سیستم های تلفنی آنالوگ استفاده می شوند؟ آشنایی کامل با FXO و FXS  آسترالینک PRO 160 چیست؟

آسترالینک PRO 160 چیست؟  معرفی 10 سافت فون رایگان SIP

معرفی 10 سافت فون رایگان SIP  چگونه کاربران سیستم تلفنی خود را ارزیابی نمایید؟

چگونه کاربران سیستم تلفنی خود را ارزیابی نمایید؟

دیدگاه های این مطلب

هیچ نظری ارسال نشده است.