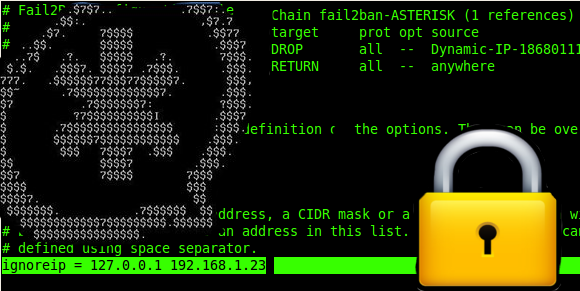

برای این که امنیت بیشتری رو برای سیستم تلفنی سازمان خودتون فراهم کنید باید یه سری نکات رو مد نظر قرار بدید.یک سری tool وجود دارد که در شبکه به دنبال هاست های SIP می باشد و با اسکن کردن اون هاست extensionهای معتبر رو پیدا می کند و در نتیجه با پیدا کردن پسورد اکانت SIP به راحتی وارد سیستم تلفنی شما می شود. با دانش به این مساله می توانید یک سری موارد رو رعایت کنید که سرور استریسک خودتون رو با امنیت بیشتری طراحی کنید.

1 – عدم پذیرش درخواست Authentication از همه IP ها

با استفاده از “Permit=” و “Deny= ” در Sip.conf تنها به زیر مجموعه ای از آی پی های مجاز در شبکه خود اجازه دسترسی دهید.

2- متغییر “alwaysauthreject=” را در sip.conf برابر با yes قرار دهید. مقدار پیش فرض این متغییر no است. با قرار دادن این متغیر برابر با yes درخواست های bad authentication با username صحیح همانند usernameهای اشتباه reject می شوند.(attacker متوجه نخواهد شد username اشتباه است یا رمزعبور)

3- رمز عبورهای قوی برای اکانتهای SIP تعریف کنید.برای تعریف رمز عبور برای داخلی های کاربران از رمز عبورهای complex استفاده کنید. به طوری که toolهایی که برای کشف رمز عبور هستند نتوانند به سادگی رمز را بدست آورند.

4- پورت های AMI Manager را بلاک کنید. متغییر های “permit= “ و “deny= “ را در manager.conf فقط برای IP هایی که نیاز به استفاده ازین پورت ها دارند باز کنید. پسورد AMI را نیز به صورت complex انتخاب کنید.

5- شماره داخلی و sip username را یکسان انتخاب نکنید. در صورتی که شماره داخلی 1234 را برای کاربری انتخاب کرده اید SIP user را برای مثال به صورت ترکیبی از آدرس MAC تلفن کاربر+ شماره داخلی انتخاب کنید.

6- مطمئن شوید که context [default امن است. به تماس گیرندگانی که unauthenticated هستند اجازه دسترسی به هیچ context ای را ندهید. تنها به تعداد معدودی از کاربران اجازه دسترسی به کانتکست default را بدهید. با تنظیم متغییر “allowguest =no” در بخش [general] در sip.conf اجازه دسترسی را محدود کنید.

منبع:http://blogs.digium.com

راهنمای نحوه رجیستر کردن تلفن پلیکام سری VVX

راهنمای نحوه رجیستر کردن تلفن پلیکام سری VVX

نحوه Reset Factory دستگاه ویدیو کنفرانس Cisco EX90

نحوه Reset Factory دستگاه ویدیو کنفرانس Cisco EX90

راهنمای رجیستر کردن سیپ فون مخابرات بر روی ایزابل

راهنمای رجیستر کردن سیپ فون مخابرات بر روی ایزابل

راهنمای نحوه اضافه کردن Ring Tone به تلفن های سیسکو مدل 8851

راهنمای نحوه اضافه کردن Ring Tone به تلفن های سیسکو مدل 8851

نحوه رجیستر کردن تلفن Yealink W59R بر روی Deck W80DM

نحوه رجیستر کردن تلفن Yealink W59R بر روی Deck W80DM

راهنمای نحوه رجیستر کردن تلفن آی پی Mitel 5330e روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آی پی Mitel 5330e روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آسترا 6731i بر روی مرکز تماس ایزابل

راهنمای نحوه رجیستر کردن تلفن آسترا 6731i بر روی مرکز تماس ایزابل

![معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]](https://kavatelecom.com/blog/wp-content/uploads/2021/05/post-7476-200x105.jpg) معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]

معرفی امکانات تلفن NRP 1202 نیوراک [مقایسه با T31P یالینک و 1625 گرنداستریم]

آموزش اجرای سیپ ترانک آسیاتک با روتر سیسکو و ترانک بین cucm و استریسک

آموزش اجرای سیپ ترانک آسیاتک با روتر سیسکو و ترانک بین cucm و استریسک

انتقال خط گیتوی گرند استریم 502-HT-503 به چه صورت است؟

انتقال خط گیتوی گرند استریم 502-HT-503 به چه صورت است؟

علت محبوبیت Skype for business چیست؟

علت محبوبیت Skype for business چیست؟  طریقه تنظیم Cisco Router 2800 برای اتصال E1(PRI) مخابرات و Trunk آن با Asterisk چگونه است؟

طریقه تنظیم Cisco Router 2800 برای اتصال E1(PRI) مخابرات و Trunk آن با Asterisk چگونه است؟  برقراری ارتباط بین سانترال Panasonic ، روتر Cisco و Asterisk به وسیله Trunk E1 چگونه است؟

برقراری ارتباط بین سانترال Panasonic ، روتر Cisco و Asterisk به وسیله Trunk E1 چگونه است؟  چه پورت هایی در سیستم های تلفنی آنالوگ استفاده می شوند؟ آشنایی کامل با FXO و FXS

چه پورت هایی در سیستم های تلفنی آنالوگ استفاده می شوند؟ آشنایی کامل با FXO و FXS  آسترالینک PRO 160 چیست؟

آسترالینک PRO 160 چیست؟  معرفی 10 سافت فون رایگان SIP

معرفی 10 سافت فون رایگان SIP  چگونه کاربران سیستم تلفنی خود را ارزیابی نمایید؟

چگونه کاربران سیستم تلفنی خود را ارزیابی نمایید؟

دیدگاه های این مطلب

هیچ نظری ارسال نشده است.